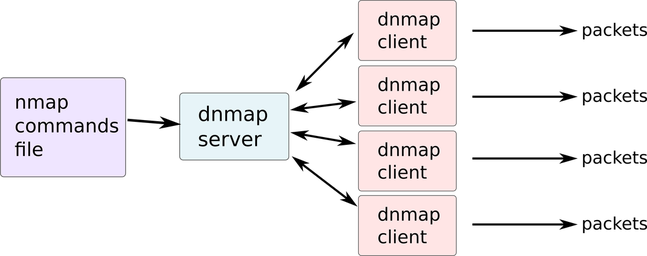

dnmap es un framework para distribuir las exploraciones de nmap entre varios clientes. Se lee un archivo ya creado con los comandos de Nmap y envia los comandos a cada cliente conectado a la misma. El framework utiliza una arquitectura cliente / servidor. El servidor sabe qué hacer y los clientes lo hacen. Toda la lógica y la estadística se gestionan en el servidor. La salida de Nmap se almacena en el servidor y el cliente. Por lo general, esto se usa si tienes que escanear un gran grupo de hosts y tiene varias conexiones de Internet diferentes (o amigos que quieren ayudarle).

Topología

dnmap utilizar una clásica arquitectura cliente / servidor. El servidor lee los comandos desde un archivo externo y los envían a los clientes.

Uso básico

1. Ponga un poco de comandos de Nmap en un archivo como comandos.txt

2. Inicie el dnmap_server

. / Dnmap_server-f comandos.txt

3. Inicie cualquier número de clientes

. / Dnmap_client-s-<server-ip> un <alias>

El servidor empezará a dar órdenes nmap a los clientes y los resultados se almacenan en ambos lados.

Características del framework

• Los clientes pueden ejecutarse en cualquier ordenador en Internet. No tiene que estar en un grupo local o nada.

• Se utiliza el protocolo TLS para el cifrado.

dnmap características del cliente

• Si el servidor se baja, se mantiene la conexión a ella hasta que se levanta de nuevo.

• Pele caracteres extraños en el comando enviado por el servidor. Trata de evitar vulns comando de inyección.

• Sólo se ejecuta el comando nmap. Elimina el comando enviado por el servidor y lo cambia por el conocido y de confianza nmap binario en el sistema.

• Puede seleccionar un alias para el usuario.

• Puede cambiar el puerto que se conecta el cliente.

• Si el comando enviado por el servidor no tiene una opción-oA, el cliente puede añadir a la orden de todos modos, por lo que siempre tendrá una copia local de la salida.

Seguridad

Este marco no se pretende que sea segura o para ser utilizado por personas que no sean de confianza. A medida que el cliente va a ejecutar cualquier comando nmap que envía, el cliente está confiando en ti. Este fue creado para que sus amigos le pueden ayudar en la búsqueda, o utilizar todos los equipos al mismo tiempo.

El cliente no tiene que ser ejecutado como root, pero tenga en cuenta que la mayoría de los tipos de análisis nmap necesita el cliente para que se ejecute como root. Si algunos de sus clientes no es root, usted todavía puede enviar TCP connect tipo de exploraciones, por ejemplo. Pero esto debe ser hecho por usted en el archivo nmap comandos.

Ejemplos

Nmap es una gran herramienta y puede manejar grandes exploraciones bastante bien. No es aconsejable enviar un solo puerto y un host a cada uno de sus clientes. Usted quiere enviar al menos un host con una gran cantidad de puertos a cada cliente. O una red diferente para cada cliente. Si se dividen los comandos demasiado la exploración distribuida será más lento que un equipo único.

nmap-sS-p22 192.168.1.0/24-v-n-oA 192.168.1.0

nmap-sS-p22 192.168.2.0/24-v-n-oA 192.168.3.0

nmap-sS-p22 192.168.3.0/24-v-n-oA 192.168.4.0

nmap-sP 192.168.3.0/24-p22-v-n-oA 192.168.4.0

nmap-sS – TOP-100 puertos 192.168.3.3-v-n-oA 192.168.3.3.top100

nmap-sS – TOP-100 puertos 192.168.3.4-v-n-oA 192.168.3.4.top100

nmap-sS – TOP-100 puertos 192.168.3.5-v-n-oA 192.168.3.5.top100