Los tipos de enumeración que realiza dnsrecon son los siguientes:

• Zona de Traspasos

• Inversa

• Dominios y host de fuerza bruta

• Enumeración de grabación estándar (comodín, SOA, MX, A, TXT, etc)

• Caché Snooping

• Zona de Walking

• Búsqueda de google

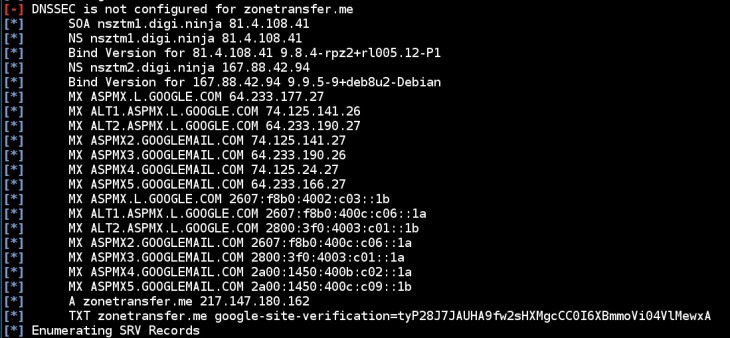

Enumeración de grabación estándar

Para llevar a cabo la enumeración DNS estándar con el DNSRecon el comando que hay que utilizar es el <dominio>. / Dnsrecon.py-d. Así que vamos a tratar de ese comando contra el dominio cisco.com para ver qué tipo de información podemos recuperar .

De la imagen anterior podemos ver que Cisco no está usando DNSSEC, descubrimos el registro SOA, los servidores de correo, los rangos de IP que la empresa está utilizando y qué servidores pueden enviar correos electrónicos (SPF) y por supuesto que enumeró el SRV (servicio de ) records.But lo que los registros SRV decirnos? En primer lugar, nos dicen que Cisco está utilizando VoIP. Hay que entender porque podemos ver el protocolo SIP en uso. Ahora sabemos que se está utilizando un jabber (XMPP) y videoconferencia en su infrastructure. Pero también obtuvo la IP y los puertos que estos servicios están ejecutando.

Zona de Traspasos

El problema de seguridad con la transferencia de zona DNS es que puede ser usado para descifrar la topología de una empresa de una network. Cuando un usuario intenta realizar una transferencia de zona envía una consulta DNS para listar toda la información DNS como servidores de nombres, nombres de host, MX y CNAME, número de serie de la zona, los registros de tiempo de vida etc. La cantidad de información que se puede obtener con la transferencia de zona DNS no se pueden encontrar fácilmente . DNSRecon proporciona la capacidad de realizar transferencias de zona con los comandos

Dnsrecon -d -<dominio>

Dnsrecon -d -t <dominio> axfr

Inversa

Según la Wikipedia de búsqueda inversa DNS es la determinación de un nombre de dominio con el address.DNSRecon IP asociada puede realizar una búsqueda inversa para PTR (puntero) los registros contra IPv4 e IPv6 dirección de rangos. Se puede ejecutar la enumeracion con el comando de búsqueda inversa

Dnsrecon -r <startIP-endIP>

Esto se puede realizar contra todos los rangos en los registros de SPF con el commando:

dnsrecon -d <dominio> -s

En la siguiente imagen se puede ver la salida que produce una búsqueda inversa en una gama de direcciones IP.

Domain Brute-Force

Para la realización de esta técnica lo único que tenemos que hacer es dar una lista de nombres y tratará de resolver los registros A, CNAME AAA y contra el dominio a, tratar cada uno de ellos por orden de una entrada .Para ejecutar el Nombre de Dominio de fuerza bruta hay que escribir:

Dnsrecon -d-D <dominio> <namelist>-t brt

Como podemos ver se obtuvieron los registros A y CNAME del dominio cnn.com y sus direcciones IP.

Caché Snooping

Snooping DNS cache se produjo cuando el servidor DNS tiene un registro DNS específico en la cache. El registro DNS suele revelar un montón de information.However caché DNS no está sucediendo comando muy often.The que se puede utilizar para realizar espionaje caché es la después:

Dnsrecon snoop-t-n Sever-D <Dict>

Zona de Walking

Esta técnica puede desvelar los registros internos si la zona no está bien configurada. La información que puede ser obtenida nos puede ayudar a mapear máquinas de la red mediante la enumeración de los contenidos de una orden zone. Para realizar la zona a pie tenemos que escribir el comando:

Dnsrecon -d-t <host> zonewalk