Que se puede hacer con dnsmap:

1. Encontrar interesantes servidores de acceso remoto.

2. Búsqueda de servidores mal configurados y / o sin parche.

3. Búsqueda de nuevos nombres de dominio que le permitirá asignar bloques de red non-obvious/hard-to-find

4. A veces usted encontrará que algunos subdominios por fuerza bruta al resolver las direcciones IP internas

(RFC 1918). Esto esta muy bien ya que a veces son reales hasta al día registros «A» que significa

que * es * posible enumerar los servidores internos de una organización de destino de la

Internet utilizando sólo el estándar de resolución de DNS (como oppossed a las transferencias de zona, por ejemplo).

5. Descubrir dispositivos embebidos configurados mediante servicios de DNS dinámico .

Este método es una alternativa a los dispositivos de búsqueda de Google a través de técnicas.

Se puede hacer fuerza bruta con una función de la lista de palabras dnsmap o una lista de palabras por el usuario. Los resultados se pueden guardar en formato CSV y formato legible para su posterior procesamiento.

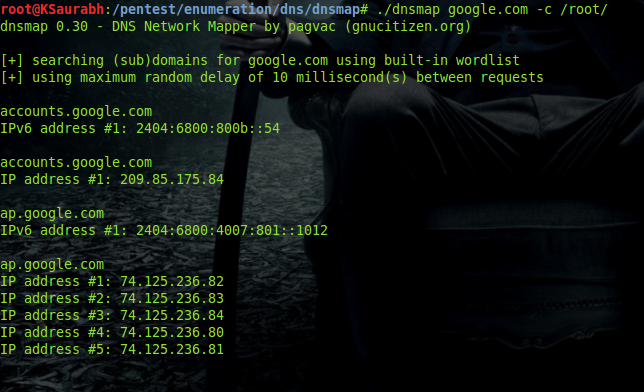

Sintaxis

dnsmap <target-domain> [opciones]

Opciones

-w {word-list.txt}Word-list que tiene el usuario a usar

-r {Direccion a guardar} Genera una salida con los resultados

-c {Direccion a guardar} Genera una salida de formato csv

-d {Tiempo en milisegundos} Tiempo de retraso o respuesta

-i {IP a ignorar, para meter varias separadas por una coma} IP con faltos positivos, las pasa por alto

Ejemplos

Ataque de fuerza bruta a los sub-dominios con el built-in word-list

dnsmap facebook.com

Ataque de fuerza bruta a los sub-dominios pero esta vez con una word-list personal

dnsmap facebook.com -w lista.txt

Ataque de fuerza bruta a los sub-dominios con el built-in word-list y guarda los resultados en /tmp/

dnsmap facebook.com -r /tmp/

Ataque de fuerza bruta a los sub-dominios con el built-in word-list y guarda los resultados en /tmp/ y esperando un muestreo de 3 milisegundos

dnsmap facebook.com -r /tmp -d 300

Ataque de fuerza bruta a los sub-dominios con el built-in word-list y guarda los resultados en /tmp, con un tiempo de 0.8 segundos, generando un archivo csv en /tmp y que ignore las ips siguientes y que use una word-list personal.

dnsmap facebook.com -d 800 -r /tmp/ -c /tmp/ -i 10.55.206.154,10.55.24.100 -w ./wordlist_TLAs.txt