Yersinia es un FrameWork para ataques a la capa 2.

Los siguientes protocolos se han aplicado en Yersinia en la versión actual:

Spanning Tree Protocol (STP)

VLAN Trunking Protocol (VTP)

Hot Standby Router Protocol (HSRP)

Dynamic Trunking Protocol (DTP)

IEEE 802.1Q, Cisco Discovery Protocol (CDP)

Dynamic Host Configuration Protocol (DHCP)

Inter-Switch Link Protocol (ISL)

Algunos de los ataques ejecutados provocará una denegación de servicio en una red, que no ayudará a ningún otro ataque más avanzado, o ambos. Además, algunos de ellos serán liberados primero al público ya que no hay ninguna aplicación pública.

Algunos de los ataques mencionados son los ataques de denegación de servicio, así que tenga cuidado acerca de lo que está haciendo, ya que puede convertir su red en INESTABLE.

Sintaxis

yersinia [-hVGIDd] [-l logfile] [-c conffile] protocolo [-M] [opciones_protocolo]

Opciones

-h –help Ayuda pantalla.

-V –Version Versión del programa.

-G Inicie una sesión gráfica GTK

-I –interactive Inicie una sesión interactiva ncurses.

-D –daemon Inicie el agente de escucha de red para administración remota (Cisco CLI emulación).

-d Habilitar mensajes de depuración.

-l logfile Guarda la sesión actual en el fichero de archivo de registro. Si no existe archivo de registro, los datos se añadirán al final.

-c conffile Lectura / escritura de variables de configuración desde / hacia conffile

-M Deshabilitar la suplantación de MAC

Opciones Protocolos

Spanning Tree Protocol (STP): es un protocolo de gestión de enlace que proporciona redundancia de ruta tiempo que impide bucles indeseables en la red. Las opciones soportadas son:

-version version Versión BPDU (0 STP, RSTP 2, 3 MSTP)

-type type Tipo de BPDU (configuración, TCN)

-flags flags Banderas BPDU

-id id BPDU ID

-cost pathcost BPDU raíz coste de la ruta

-rootid id BPDU Root ID

-bridgeid id BPDU del puente ID

-portid id BPDU Puerto ID

-message secs BPDU Mensaje Edad

-max-age secs BPDU Maxima Edad (por defecto es 20)

-hello secs BPDU Tiempo de Saludo (por defecto es 2)

-forward secs BPDU Retraso hacia adelante

-source hw_addr Dirección MAC fuente

-dest hw_addr Destino dirección MAC

-interface iface Ajuste de interfaz de red para utilizer

-attack attack Ataque a poner en marcha

Cisco Discovery Protocol (CDP):

Es un protocolo propietaria Cisco cuyo objetivo principal es permitir que los dispositivos de Cisco para comunicarse entre sí acerca de sus ajustes del dispositivo y las configuraciones del protocolo.

Las opciones soportadas son:

-source hw_addr Origen de la dirección MAC

-dest hw_addr Destino de la direccion MAC

-v version Version CDP

-ttl ttl Tiempo de vida

-devid id Identificacion de dispositivo

-address address Dirección del dispositivo

-port id Puerto de dispositivo

-capability cap Capacidades de dispositivo

-version version Version del Sistema Operativo del dispositivo

-duplex 0|1 Configuración Duplex del dispositivo

-platform platform Plataforma de dispositivo

-ipprefix ip Prefijo IP del dispositivo

-phello hello Dispositivo Protocolo saludo

-mtu mtu Dispositivo MTU

-vtp_mgm_dom domain Dispositivo VTP Gestión de dominios

-native_vlan vlan Dispositivo Nativo VLAN

-voip_vlan_r req Dispositivo VoIP VLAN de respuesta

-voip_vlan_q query Dispositivo VoIP VLAN consulta

-T_bitmap bitmap Mapa de bits de dispositivo de confianza

-untrust_cos cos Dispositivos CoS no confiables

-system_name name Sistema de nombres de dispositivo

-system_oid oid ID de objeto de sistema de dispositivo

-mgm_address address Dirección de equipo de gestión

-location location Ubicación del dispositivo

-attack attack Ataque a poner en marcha

Hot Standby Router Protocol (HSRP):

Inter-Switch Link Protocol (ISL):

VLAN Trunking Protocol (VTP):

Dynamic Host Configuration Protocol (DHCP):

IEEE 802.1Q: Dynamic Trunking Protocol (DTP):

Ataques

Los ataques implementados en STP:

0: ataque NONDOS enviar conf BPDU

1: NONDOS ataque envía BPDU TCN

2: El ataque DOS enviar conf BPDU

3: El ataque DOS enviar BPDU TCN

4: Ataque NONDOS Reclamar rol root

5: Reivindicación de ataque NONDOS Otro Papel

6: Reivindicación de ataque DOS rol root con MiTM

Los ataques implementados en CDP:

0: ataque NONDOS enviar paquetes CDP

1: DOS ataque mesa CDP inundaciones

2: ataque NONDOS Configuración de un dispositivo virtual

Los ataques implementados en HSRP:

0: NONDOS ataque enviando paquetes HSRP prima

1: ataque NONDOS convertirse en router activo

2: ataque NONDOS convertirse en router activo (MITM)

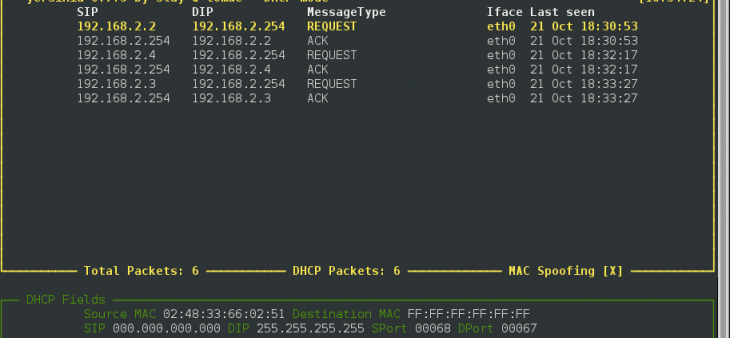

Los ataques implementados en DHCP:

0: NONDOS ataque enviando paquetes RAW

1: ataque DOS enviar paquetes DISCOVER

2: NONDOS ataque creando servidor pirata DHCP

3: DOS ataque paquete RELEASE envío

Los ataques implementados en DTP:

0: ataque NONDOS enviar paquetes DTP

1: ataque NONDOS permitiendo trunking

Los ataques implementados en 802.1Q:

0: NONDOS ataque enviando paquetes 802.1Q

1: NONDOS ataque enviando 802.1Q double enc. paquete

2: El ataque DOS enviar envenenamiento arp 802.1Q

Los ataques implementados en VTP:

0: ataque NONDOS enviar paquetes VTP

1: ataque DOS eliminar todas las VLAN VTP

2: El ataque DOS eliminar una VLAN

3: Ataque NONDOS añadiendo una vlan

4: DOS ataque Catalizador cero días

Gtk GUI

La interfaz gráfica de usuario GTK (-G) es una interfaz gráfica GTK con todas las características de gran alcance yersinia y un profesional «ven y se sienten.

Ncurses GUI

El ncurses GUI (-I) es una consola de ncurses (o maldiciones) basado en que el usuario puede hacer uso de Yersinia características de gran alcance.

Pulse ‘h’ para visualizar la pantalla de ayuda y disfrutar de su session

Network Daemon

El demonio de red (-D) es un servidor basado en telnet (modo Cisco ala) que escucha por defecto en el puerto 12000/tcp esperando conexiones Telnet entrantes.

Es compatible con una CLI similar a un dispositivo de Cisco donde el usuario (una vez autenticado) puede mostrar diferentes opciones y puede lanzar ataques sin tener yersinia se ejecuta en su propia máquina (especialmente útil para los usuarios de Windows).

Ejemplos

– Enviar un Rapid Spanning Tree BPDU con papel puerto designado, el acuerdo del Estado del puerto, el aprendizaje y el puerto de id 0x3000 a eth1:

yersinia stp -attack 0 -version 2 -flags 5c -portid

3000 -interface eth1

– Iniciar una nonDoS Spanning Tree root ataque afirmando en la primera interfaz nonloopback (tenga en cuenta que este tipo de ataque se utilice la primera BPDU en la interfaz de red para llenar los campos correctamente BPDU):

yersinia stp -attack 4

– Iniciar un ataque DoS Spanning Tree envía BPDU TCN en la interfaz eth0 con dirección MAC 66:66:66:66:66:66:

yersinia

stp -attack 3 -source 66:66:66:66:66:66

El archivo README contiene más documentación en profundidad acerca de los ataques.