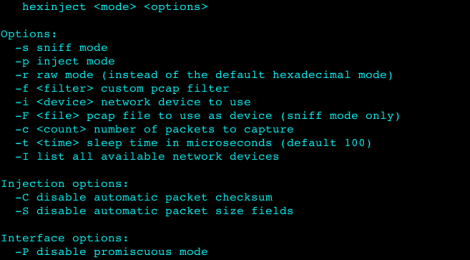

HexInject ahora ha llegado a la versión 1.5 ( 21 de febrero 2013 ) y se han hecho algunos cambios. En particular, las características se han redistribuido entre múltiples herramientas , siguiendo la filosofía Unix.

hexinject sigue siendo el sniffer principal y el inyector.

prettypacket desmonta paquetes primas (recibido en su entrada estándar) e imprimir su campo. También puede imprimir ejemplos de paquetes (útil si desea conocer la estructura de una cabecera).

hex2raw convierte hexstring (el formato de texto utilizado por hexinject) de datos en bruto, y vice-versa. Un básico xxd herramienta.

packets.tcl es un falsificador paquete experimental, escrito en TCL. Se utiliza un formato de representación paquete simple basado en APD ( http://wiki.hping.org/26 ). La salida de la herramienta puede ser canalizado a hexinject modo de inyectar prima .

Con esta nueva organización es más fácil para crear tuberías shell de gran alcance, incluyendo también las herramientas externas.

Introducción

HexInject es un muy versátil paquete inyector y sniffer , que proporcionan un marco de línea de comandos para el acceso a la red prima. Está diseñado para trabajar en conjunto con los demás utilidades de línea de comandos, y por esta razón se facilita la creación de scripts de shell de gran alcance capaces de leer, interceptar y modificar el tráfico de red de forma transparente.

En una sola línea, ¿por qué se tiene en cuenta hexinject? Porque es capaz de inyectar cualquier cosa en la red , y, para los protocolos TCP / IP, se calcula automáticamente el tamaño del paquete de suma de comprobación y campos. Hay pocas herramientas que proporcionan esta funcionalidad, y menos que se puede combinar con las utilidades de línea de comandos estándar. Pruébelo!

HexInject como sniffer

Hexinject se puede utilizar como sniffer cuando se proporcionan las opciones «-s». Se puede imprimir el tráfico de red en formato hexadecimal y tanto cruda.

Ejemplo: root @ retroceder-base # hexinject-s-i eth0 1C AF F7 6B 0E 4D AA 00 04 00 0A 04 08 00 45 00 00 3 C 9A 88 40 00 40 06 51 04 C0 A8 01 09 5B 05 32 79 45 01 C9 BB 5E 61 85 79 00 00 00 00 02 16 A0 D0 0D 2F 00 00 02 04 05 B4 04 02 08 0A 00 0D 22 EC 00 00 00 00 01 03 03 07 FF FF FF FF FF FF AA 00 04 00 0A 04 08 06 00 01 08 00 06 04 00 01 AA 00 04 00 0A 04 C0 A8 01 09 00 00 00 00 00 00 C0 A8 01 04 AB 00 00 03 00 00 00 AA 04 00 0A 04 60 03 22 00 0E 02 00 00 AA 00 04 00 0A 04 03 DA 05 00 00 00 00 00 00 00 00 00 AA 00 04 00 00 00 0A 00 00 02 AA AA FF FF FF FF FF FF AA 00 04 00 0A 04 08 06 00 01 08 00 06 04 00 01 AA 00 04 00 0A 04 C0 A8 01 09 00 00 00 00 00 00 C0 A8 01 04 Pero ¿qué pasa con la lectura en tiempo real de lo que pasa por la red? Por ejemplo se puede imprimir en formato legible algunos encabezados HTTP: root @ retroceder-base # hexinject-s-i eth0-r | cadenas | grep ‘Host:’ Host: youtube.com Host: www.youtube.com Host: s. ytimg.com … En este caso se debe utilizar el modo «descarga cruda». Con «cadenas» se extrae todo el texto legible desde la red, y entonces es fácil «grep» lo que necesitamos …

HexInject como inyector

Hexinject se puede utilizar como inyector cuando se proporciona las opciones «-P». Se puede inyectar el tráfico de red en formato hexadecimal y tanto cruda.

Ejemplo: root @ dar marcha atrás de la base # eco «01 02 03 04» | hexinject-p-i eth0 producir el siguiente resultado en wireshark: