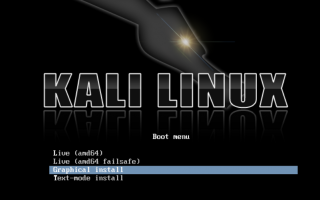

Se han actualizado las imágenes Kali Linux con nuevas características y cambios. Denominada Kali Linux 2018.1, esta versión está impulsada por el nuevo kernel Linux 4.14.12, que brinda soporte para hardware más nuevo y rendimiento mejorado. Esto permitirá a los hackers éticos y probadores de penetración utilizar Kali de una manera más eficiente para salvaguardar la seguridad. […]